Grupo espalha segredos da Sony a partir de hotel tailandês

Hackers invadiram a rede a partir do elegante hotel St. Regis Bangkok e, com o toque de uma tecla, revelaram os segredos da Sony

Da Redação

Publicado em 8 de dezembro de 2014 às 21h25.

Washington -Os hackers invadiram a rede a partir do elegante hotel St. Regis Bangkok naquela noite e, com o toque de uma tecla, revelaram os segredos da Sony Pictures Entertainment.

O que começou como uma incursão secreta no sistema informático do estúdio de Hollywood tinha atingido o clímax em, quem poderia imaginar, um hotel cinco estrelas na capital da Tailândia.

Era 00h25 do dia 2 de dezembro em Bangkok e a manhã do dia 1º de dezembro na Califórnia. Trabalhando através de uma rede de alta velocidade no St. Regis – ainda não se sabe se de um dos quartos, de um lugar público como o lobby ou de outro local –, os hackers começaram a vazar informações confidenciais da Sony na internet, de acordo com uma pessoa com conhecimento das investigações sobre o vazamento.

A fonte solicitou anonimato porque as investigações são confidenciais.

Quando o ataque acabou, o mundo conhecia detalhes particulares sobre 47.000 funcionários, ex-funcionários e freelances da Sony, e de diversas estrelas de Hollywood, em um ataque que, segundo muitos especialistas, anuncia uma nova e perigosa era para a segurança virtual. A divisão de entretenimento da Sony Corp. ainda está lutando para limitar os danos provocados pelas revelações.

Ainda não está claro quem hackeou a Sony nem por quê. O ataque parece ter sido arquitetado para constranger a Sony e não para enriquecer os autores.

Enquanto especialistas em segurança virtual garimpam pistas, muitos dizem que o episódio tem a marca registrada do DarkSeoul, um grupo de hackers com supostos vínculos com a Coreia do Norte, que atacou bancos e empresas de mídia sul-coreanos em 2013. A Coreia do Norte, que negou qualquer envolvimento no episódio da Sony, divulgou ontem um comunicado em que afirma que o ataque “pode ter sido uma ação justa” de seus apoiadores ou simpatizantes.

Mudança alarmante

Se a Coreia do Norte estiver por trás do ataque, a questão marcaria uma mudança alarmante nos crimes cibernéticos patrocinados pelo Estado, cujos alvos costumam ser militares ou de infraestrutura, disse Michael Fey, presidente e CEO da Blue Coat Systems Inc., empresa de segurança de rede em Sunnyvale, Califórnia.

Um endereço de IP utilizado pelo software malicioso para se comunicar com os hackers também foi encontrado em uma universidade da Tailândia, disse a fonte. Os hackers costumam se aproveitar das redes abertas das universidades para iniciar ataques. Katie Roberts, porta-voz da Starwood Hotel s Resorts Worldwide Inc., proprietária do St. Regis Bangkok, não respondeu a e-mails em busca de comentários.

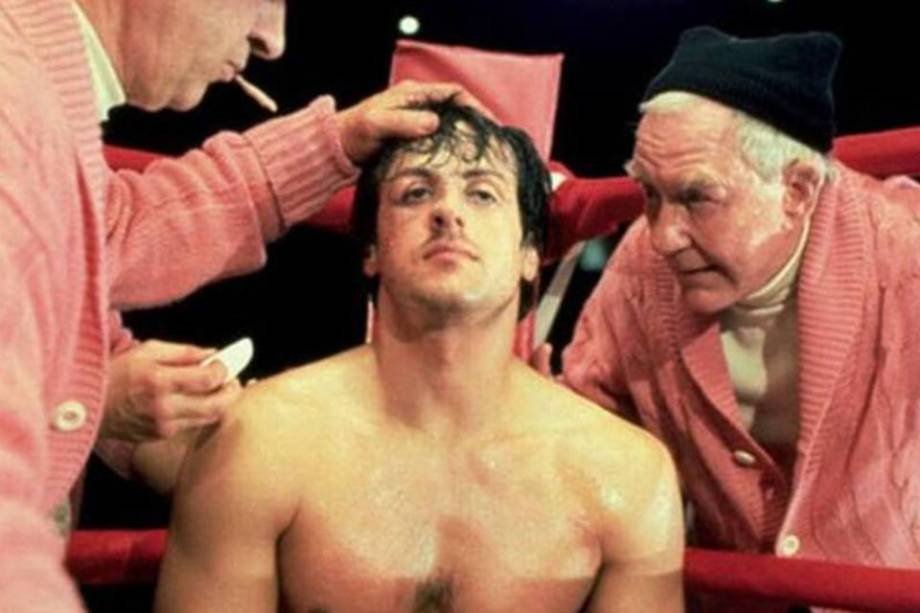

Se os hackers realmente estavam no St. Regis, eles basicamente se esconderam à vista de todos usando uma rede wireless movimentada que está disponível para centenas de hóspedes. Entre os dados divulgados estão o salário e o endereço residencial de pessoas que saíram da Sony desde o ano 2000, além de números da previdência social e contratos. O ator Sylvester Stallone e o produtor Judd Apatow foram algumas das celebridades cujos dados foram revelados.

Uma teoria afirma que o ataque foi uma vingança da Coreia do Norte por causa da nova comédia da Sony, “A entrevista” – mas alguns especialistas em segurança virtual dizem que essa é uma ideia rebuscada. O filme, estrelado por Seth Rogen e James Franco, é sobre um atentado contra o líder norte-coreano Kim Jong-Un.

Coreia do Norte

Contudo, todos afirmam que a Coreia do Norte parece operar uma ampla rede de hackers, com estimativas de até 5.900 integrantes. Muitas dessas pessoas trabalham no exterior, pois a infraestrutura de internet do país é limitada.

Uma unidade de hackeamento se situa dentro do Centro de Computação da Coreia (KCC), um departamento governamental de pesquisa e desenvolvimento, de acordo com um relatório emitido em agosto pela divisão de segurança virtual da Hewlett-Packard Co. O KCC opera a partir de quase 20 escritórios na Coreia do Norte e possui ramificações na China, na Alemanha, na Síria e nos Emirados Árabes Unidos, disse a HP.

Pistas codificadas

Mais pistas estão no próprio código de computador. Informações divulgadas pelo FBI, dos EUA, possibilitaram que empresas de segurança identificassem e analisassem o software malicioso utilizado contra a Sony. A primeira parte do código delineado pelo FBI foi personalizada para a Sony, de acordo com Daniel Clemens, pesquisador sobre segurança e fundador da Packet Ninjas LLC, empresa de segurança virtual com sede em Hoover, Alabama. Quando o software malicioso é executado, ele tenta se conectar a hospedeiros dentro da rede da Sony, o que indica que ele foi ajustado para a companhia.

Outros elementos são semelhantes às campanhas do DarkSeoul na Coreia do Sul. O grupo costuma usar programas “limpadores” destrutivos que apagam as informações dos discos rígidos ou conduzem ataques de negação de serviço que obstruem os sites com tráfego falso, de acordo com a Symantec Corp.

O código da Sony possui técnicas e nomes de componentes em comum com o código utilizado em ataques anteriores realizados pelo DarkSeoul, conforme a análise realizada pela Symantec, que tem sede em Mountain View, Califórnia.

Técnicas em comum

Pelo menos um servidor de comando e controle na Bolívia foi utilizado na campanha sul-coreana e no ataque à Sony Pictures, o que indica que o mesmo grupo estaria por trás de ambos, disse Liam O'Murchu, pesquisador de segurança para a Symantec. Os servidores de comando e controle, que são utilizados para estabelecer comunicação com o software malicioso quando este está nos sistemas do alvo, também costumam ser hackeados a fim de ocultar as verdadeiras origens dos agressores.

“Este é o mesmo grupo que estava trabalhando na Coreia há um ano”, disse O'Murchu. “Há tantas semelhanças, devem ser as mesmas pessoas”.

Kurt Baumgartner, diretor de segurança da Kaspersky Lab em Denver, Colorado, também encontrou semelhanças. Assim como na Coreia do Sul, os programas destrutivos foram compilados menos de 48 horas antes do ataque, disse. Em ambas as ocasiões, os hackers descaracterizaram os sites com imagens de esqueletos e mensagens com um vago teor político.

Ataques com Shamoon

O software malicioso utilizado contra a Sony também tem sobreposições com o Shamoon, talvez a mais emblemática implementação de software limpador até o momento, que destruiu informações de centenas de computadores na Arábia Saudita em 2012. Ambos utilizaram os mesmos tipos de drivers disponíveis no mercado da biblioteca RawDisk, fabricados pela EldoS Corp., disse Baumgartner. O Shamoon também foi compilado muito pouco antes de ser ativado.

Depois dos ataques em 2013, pesquisadores da unidade McAfee, da Intel Corp., rastrearam o código até uma família de softwares maliciosos utilizados contra alvos sul-coreanos e americanos, a partir de 2009, com ataques de negação de serviço contra alvos militares da Coreia do Sul e dos EUA. A McAfee denominou o ataque “Operação Troia”.

A CrowdStrike Inc., outra empresa de tecnologia de segurança, dá um nome distinto ao grupo DarkSeoul -- Silent Chollima, em referência ao mítico cavalo alado que é um símbolo importante na Coreia do Norte. A CrowdStrike vem rastreando o grupo desde 2006 e vinculou-o ao governo norte-coreano.

“Na verdade, os ataques destrutivos são muito, muito raros -- a Coreia do Norte é um dos poucos a lançar esse tipo de ataque diversas vezes”, disse Dmitri Alperovitch, CEO e um dos fundadores da CrowdStrike, que tem sede em Irvine, Califórnia. “Eles parecem estar sempre desafiando os limites do que podem fazer”.

"Guardiões da paz"

No caso da Sony, um grupo antes desconhecido que se autodenomina GOP, sigla em inglês de “Guardiões da paz”, se declarou responsável. Em ataques anteriores atribuídos à Coreia do Norte, os hackers também se apresentaram como grupos “hacktivistas”, de acordo com John Hultquist, gerente sênior de inteligência sobre ameaça de espionagem cibernética da iSight Partners Inc., empresa de segurança virtual com sede em Dallas.

Hultquist disse que os hackers podem ser contratados ou estão criando um perfil “hacktivista” para ocultar suas identidades, especialmente porque o grupo não tem um histórico de atos semelhantes. Trata-se de uma tática cada vez mais usada por estados-nação para cobrir seus rastros, disse ele.

“Por definição, um grupo ‘hacktivista’ tem uma história, vem desfigurando sites, fazendo coisas”, disse Hultquist. “Considerando-se a falta de experiências passadas da organização ‘hacktivista’ que se declara responsável, acho que ela conta com o apoio da Coreia do Norte ou de alguém que simpatiza com a Coreia do Norte”.

2 /12(Yuya Shino/Reuters)

3 /12(Rick Stewart/Getty Images/AFP)

4 /12(Fred Thornhill/Reuters)

5 /12(Divulgação)

6 /12(Chris Trotman/Getty Images)

7 /12(Jason Redmond/Reuters)

8 /12(Phil Konstantin/Wikimedia)

9 /12(REUTERS/Mike Segar)

10 /12(Jason Merritt/Getty Images)

11 /12(David Shankbone/Wikimedia)

12 /12(Anitta/Facebook)