Golpes já incluem até máscaras em alta resolução para driblar reconhecimento facial

As estratégias eficientes de segurança da informação requerem ações que vão do uso de tecnologias à conscientização do usuário

Reconhecimento facial: criminosos usam máscaras de até 2.000 dólares para tentar burlar o sistema de bancos (Yuichi Yamazaki/Getty Images)

Jornalista colaborador

Publicado em 29 de outubro de 2024 às 06h00.

Última atualização em 30 de outubro de 2024 às 11h34.

No dia do aniversário, flores para celebrar a data especial. O que parece ser uma gentileza, na verdade, é um golpe. Para ficarem com o presente, as vítimas precisam tirar uma foto do rosto para confirmar a entrega. Elas não sabem que a imagem será utilizada como prova de vida para a realização de empréstimos financeiros em seu nome, sem consentimento, para a compra de carros. O esquema lesa três partes: as pessoas enganadas, o banco que concede o crédito depois de receber a imagem com o reconhecimento facial, e os verdadeiros donos dos veículos, revendidos por uma empresa que participa da fraude.

O chamado golpe das flores mostra que não só de tecnologia e algoritmos sofisticados vivem os grupos criminosos. Estratégias que mesclam abordagens online e offline estão em alta e se baseiam na engenharia social, técnica que manipula vítimas para entregar informações confidenciais. Dessa forma, não é necessário recorrer à força bruta para tentar quebrar sistemas que podem estar fortemente protegidos. As tentativas de ataques dessa natureza incluem desde o envio de flores ou comidas que não foram solicitadas até ligações telefônicas de quadrilhas tentando se passar por funcionários de bancos, o golpe da central falsa.

“Chegou um momento em que quase 80% das pessoas que caíam em algum tipo de golpe caíam no golpe da central falsa”, conta Fábio Moraes, superintendente de segurança da informação do Bradesco. Como todos os requisitos de segurança estavam sendo cumpridos nesse tipo de transação — desde a validação do dispositivo até o uso da biometria para autorizar o repasse do dinheiro —, o banco recorreu à análise de dados para mitigar a fraude. Foi a alternativa encontrada para barrar a ação criminosa, uma vez que a conscientização não estava sendo suficiente.

Desde junho deste ano, o Bradesco passou a alertar os clientes que abrem o aplicativo do internet banking sobre a possibilidade de fraude motivada por ligações suspeitas. O aviso aparece em duas situações: quando o correntista está em uma chamada e abre o app ao mesmo tempo, ou quando está navegando no app e recebe uma ligação. “Alguns anos atrás, seria tabu falar de golpes dentro do nosso aplicativo, então evoluímos bastante na questão da conscientização e de poder falar disso de forma aberta como sociedade”, analisa Moraes. Sem abrir números, ele diz que a implementação do recurso já reduziu o volume de fraudes.

Lincoln Ando, CEO e cofundador da idwall: “Quem ganha o jogo da fraude é quem não só busca as melhores tecnologias, mas orquestra-as da melhor forma para reduzir a fricção” (idwall/Divulgação)

O básico bem-feito

Tanto o golpe das flores quanto o da falsa central ilustram o desafio de fazer a segurança da informação com eficiência dentro das empresas, uma prática que protege dados sensíveis contra ameaças externas, nos mundos físico e digital. Trata-se de um conjunto de medidas para evitar o acesso não autorizado ou a violação de informações e que engloba pessoas, processos e tecnologias, uma missão complexa especialmente no Brasil, terreno fértil para as investidas do cibercrime. Maior alvo na América Latina, o país é o segundo mais atacado do mundo, de acordo com relatório da NetScout, empresa de soluções de cibersegurança. No segundo semestre de 2023, foram 357.000 ataques sofridos, alta de 8,8% em relação ao ano anterior.

“A gente está vendo uma escalada dos ataques, e muita coisa é relacionada à falta de maturidade em segurança”, observa Alessandra Martins, fundadora da APA Consulting. Para ela, além de obter certificações e adotar tecnologias, é preciso fazer o básico bem-feito, como a segurança de perímetro, o backup adequado, o controle de identidade e a gestão de acesso, entre outras medidas. “Quando você olha os incidentes, há falha de configuração. Aí percebe que a empresa não tinha dinheiro para investir em segurança, mas na hora de pagar o resgate dos dados o dinheiro aparece. É preciso ter visão estratégica para poder investir adequadamente, e ver a segurança como mitigadora de riscos e diferencial competitivo, não como despesa”, recomenda.

A proteção de dados está no coração da segurança da informação, mas ainda há muito o que evoluir. Em vigor desde 2020, a Lei Geral de Proteção de Dados Pessoais (LGPD) “pegou” entre organizações de grande porte, porém uma boa parte das empresas brasileiras ainda não se adequou às diretrizes. “A proteção do patrimônio das empresas está relacionada aos dados, e a reputação fica exposta a partir de incidentes. Como elas ainda não completaram a governança de dados com a implementação de ferramentas tecnológicas de proteção, a posição ainda é reativa, e a cultura de conscientização tem deixado a desejar”, analisa Patricia Peck, CEO e sócia-fundadora do Peck Advogados.

Relatório da IBM estima o custo médio de um vazamento de dados em 2024 no Brasil em 7,44 milhões de reais – alta de 11,5% em relação a 2023

Na visão dela, a falta de adequação à LGPD pode ser explicada pelos efeitos da pandemia nos negócios, que atrasaram a implementação da lei, pela fiscalização falha e pelo deslocamento de recursos para áreas consideradas prioritárias na busca por mais competitividade. “Quanto menor a empresa, mais criterioso é o orçamento que vai ser dedicado para a proteção de dados, que perde para outras prioridades. Se o negócio tiver poucas vendas, é natural que os empreendedores escolham investir em inovação e vendas”, explica.

A inteligência artificial generativa também entrou na disputa orçamentária. Segundo Peck, uma parte da verba que seria dedicada à proteção de dados e cibersegurança tem sido revertida para essa área pelo receio das organizações de perder o bonde tecnológico e pela expectativa de ganho de eficiência. O problema, na visão dela, é pular etapas. “Sem ter ainda completado a implementação da LGPD, provoca-se uma corrida e a priorização de projetos de IA, que depois podem ter riscos embarcados, porque a base de dados tratada não foi adequadamente vista.”

Diante desse cenário, a gestão de riscos dos terceirizados passa a ser estratégica. Formada majoritariamente por pequenas e médias empresas que podem não estar adequadas à LGPD, essa camada significativa pode colocar em risco negócios em estágios mais maduros de proteção de dados em caso de incidentes. O relatório Cost of a Data Breach, feito pela IBM, estima o custo médio de um vazamento de dados em 2024 no Brasil em 7,44 milhões de reais, alta de 11,5% em relação ao ano anterior. Como antídoto contra ameaças externas, Peck diz que a prioridade das empresas que estão na dianteira das boas práticas na proteção de dados é aumentar o nível de segurança de parceiros e fornecedores para neutralizar ao máximo eventuais problemas dessa natureza.

Moraes, do Bradesco, endossa a preocupação. “Proteção de dados você não faz somente dentro de casa. Tem de saber quem você está contratando e a ‘saúde’ de uma empresa a respeito da segurança da informação”, afirma. Ele conta que esse risco é o que mais preocupa, por não estar sob o controle da operação no dia a dia. Para se prevenir contra ameaças, o banco atua com pré-requisitos mínimos de segurança que precisam ser cumpridos pelo terceirizado, além do monitoramento contínuo das operações ao longo do tempo.

Patricia Peck, CEO e sócia-fundadora do Peck Advogados: “Embarcar na inteligência artificial sem a devida proteção de dados é um risco” (Peck Advogados/Divulgação)

Bancos, um mundo à parte

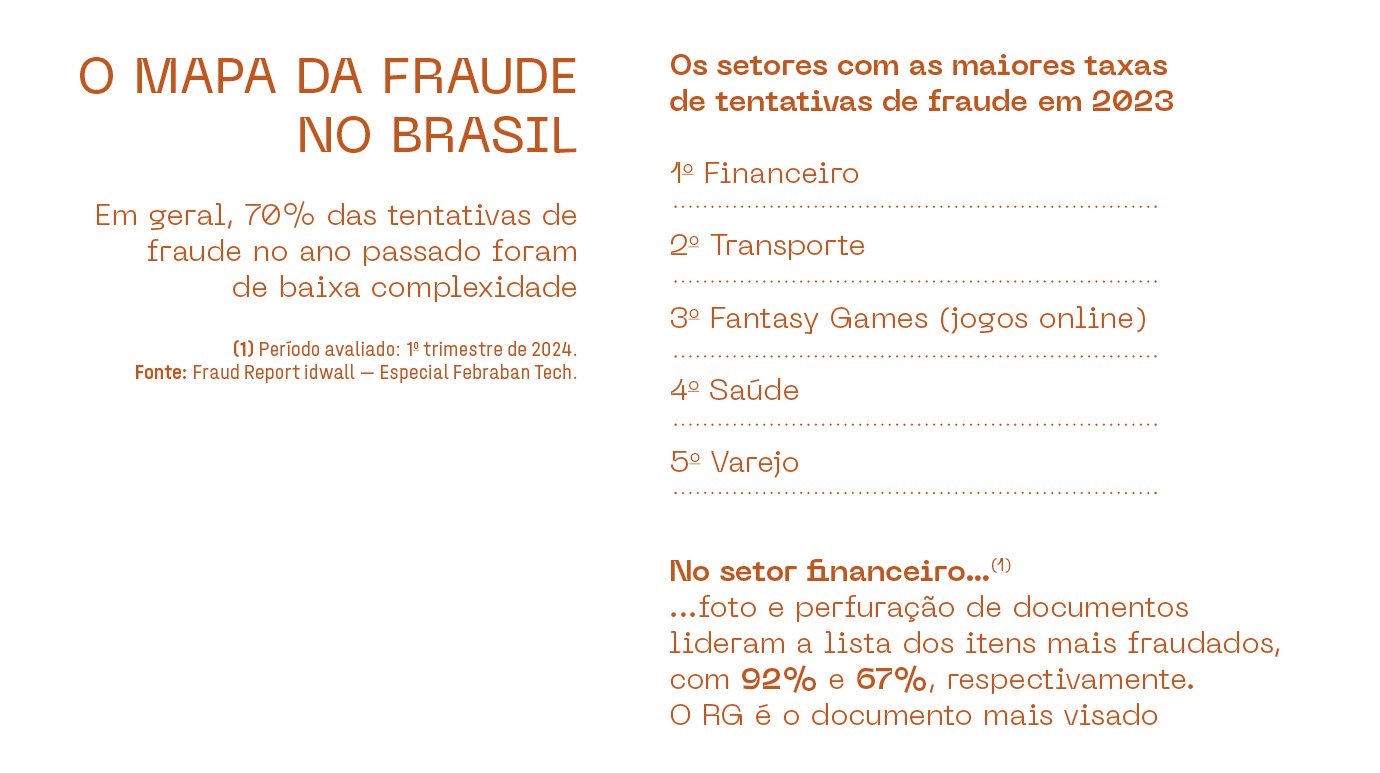

Pesquisas atestam que o setor financeiro é o mais visado pelos criminosos. “A ameaça sempre busca um prêmio, e, no setor financeiro, o prêmio é dinheiro”, resume João Paulo Lins, CEO da Tempest Security Intelligence. A recompensa por encontrar vulnerabilidades, acessar contas indevidamente e fazer transações fraudulentas pode ser milionária, motivo pelo qual as instituições financeiras lideram as melhores práticas de guarda dos dados de clientes e de informações críticas. Segundo pesquisa da Federação Brasileira de Bancos (Febraban) realizada pela Deloitte, os bancos estimam investir 47,7 bilhões de reais em tecnologia em 2024, sendo que a cibersegurança é considerada uma das áreas prioritárias. O montante supera em mais de duas vezes o valor investido em 2015, 19,1 bilhões de reais.

Lins, que fez carreira na área de tecnologia, afirma que encontrar vulnerabilidades críticas em bancos se tornou uma “exceção”, dada a evolução nos últimos anos. “Existe vulnerabilidade que levou três anos para ser explorada a partir do momento em que nós a encontramos”, exemplifica. Ele explica que instituições contratam empresas como a Tempest para simular invasões aos sistemas e que, hoje em dia, as tentativas no setor financeiro acontecem por etapas, e não mais em toda a infraestrutura, tamanha a fortaleza digital montada para a proteção dos dados. Para ter uma ideia de quão protegidos os bancos estão, segundo ele, em outras indústrias menos avançadas no tema a taxa de sucesso na tentativa de invasão chega a 95%.

O investimento no reforço da segurança bancária tem dado resultado. Nos primeiros três meses de 2024, a taxa de tentativas de fraudes no setor financeiro caiu 40% na comparação com o mesmo período do ano passado, segundo relatório da idwall, que atua na prevenção contra fraudes. Para Lincoln Ando, CEO e cofundador da idwall, a queda é atribuída ao “aumento da implementação de mecanismos de segurança no período analisado, o que pode ter contribuído para a redução de tentativas de fraudes de identidade”.

“Se você compra uma empresa e ela não tem segurança, você está comprando risco” João Paulo Lins, CEO da Tempest Security Intelligence

João Paulo Lins, CEO da Tempest Security Intelligence: o primeiro passo para a gestão adequada da segurança da informação é conhecer a ameaça (Tempest Security Intelligence/Divulgação)

Segurança da informação na prática

A proteção dos dados nos bancos é feita por camadas independentes que, juntas, formam uma barreira que dificulta a vida dos fraudadores. A quantidade de camadas aplicadas varia de acordo com a capacidade de investimento de cada empresa e de seu apetite por risco, mas, tomando por base um aplicativo de internet banking, elas podem somar mais de dez. Ao endurecerem os níveis de proteção e tratá-los individualmente, as instituições financeiras pretendem desencorajar os criminosos a invadir os sistemas logo nas primeiras tentativas.

Nem sempre o “muro” é tão alto ou sólido, porém. Segundo os especialistas, empresas entrantes no setor financeiro, como as fintechs, podem optar por uma quantidade menor de proteções. “O dilema na segurança da informação é balancear quanto se tem à disposição para investir e quanto a empresa ganha para mitigar o risco”, diz Lins. Dessa forma, a abordagem de segurança da informação não visa eliminar totalmente os riscos, e sim mitigá-los. “Se alguém tentar vender segurança 100% para você, corra, pois não existe. São várias camadas sobrepostas que devem ser vencidas para o ataque ocorrer e ser bem-sucedido”, diz o superintendente do Bradesco.

Alessandra Martins, fundadora da APA Consulting: para ela, além de obter certificações e adotar tecnologias, é preciso fazer o básico bem-feito (APA Consulting/Divulgação)

O “muro de proteção” dos bancos

Confira algumas das camadas aplicadas nos sistemas de segurança digital de um internet banking:

→ Prova de vida (reconhecimento facial)

→ Biometria

→ Criptografia

→ Armazenamento seguro

→ Monitoramento de dados

→ Fluxo de proteção

→ Análise manual de ameaças

→ Inteligência artificial

→ Motores antifraude

Como parte dessa “parede” de ações contra as ameaças, as estratégias dos bancos estão relacionadas ao uso responsável dos dados pessoais, à proteção da privacidade e à inovação para não apenas acompanhar as evoluções do mercado, mas estar um passo à frente dos fraudadores. Uma das maneiras de fazer isso é olhar para além do próprio ambiente cibernético. É comum, por exemplo, que organizações financeiras e empresas de prevenção a ataques monitorem o “submundo digital”, a deep web, território não rastreado pelos mecanismos de busca onde dados pessoais são vendidos e estratégias de ataques são discutidas.

Na visão do Nubank, não basta simplesmente construir muros. “É preciso ter uma inteligência de ameaças consistente e com grande capacidade de evolução para fazer frente a riscos cada vez mais complexos. As ameaças de amanhã provavelmente serão diferentes das de hoje”, diz o banco em nota. Adicionalmente, a instituição alerta sobre a importância do papel central que as pessoas têm na proteção de dados pessoais. “Segurança, proteção de dados e privacidade é uma responsabilidade compartilhada entre múltiplos times”, completa.

Para o Inter, montar uma boa estrutura de proteção de dados pessoais passa por uma análise de riscos robusta, que demanda o conhecimento profundo dos dados geridos pela organização. Dessa forma, os controles permitem focar as ameaças com maior potencial de geração de impacto para os clientes e para a organização. Ao projetar tendências da segurança da informação, Lucas Bernardes, diretor de cibersegurança do banco, afirma que “o desafio mais relevante à nossa frente é relativo à governança do uso dos dados pessoais em modelos de inteligência artificial e machine learning, o que garante que os resultados desses modelos não impliquem exposição indevida desses dados ou gerem decisões imprecisas”.

Fábio Moraes, superintendente de segurança da informação do Bradesco: “Todo dado tem seu valor, seja no mundo dos negócios, seja no mundo do crime” (Bradesco/Divulgação)

Proteção contra o quê, afinal?

Para definir uma estratégia coerente da segurança da informação, a recomendação dos especialistas é primeiramente saber do que a empresa quer se proteger. As ameaças podem estar em muitas “portas de entrada”, como o vazamento de dados para captura de informações; acesso indevido de redes de comunicação privadas; ou o uso de pen drives em uma agência bancária. “Cada cenário traz preocupações e necessidades distintas de aplicações de camadas e soluções de segurança ou processos”, esclarece Moraes.

Na opinião de Lins, da Tempest, a estratégia de cibersegurança deve seguir o conceito de zero trust (“confiança zero”), abordagem segundo a qual todas as ações dentro de uma organização devem ser consideradas suspeitas até que possam ser checadas. O zero trust abarca tecnologias variadas para evitar o comprometimento de sistemas, como a autenticação multifatorial, e outras que façam sentido de acordo com a ameaça detectada. Outra dica dele é buscar eficiência na privacidade de dados por meio do uso de inteligência artificial e modelos de aprendizagem de máquina para detecção de anomalias. Isso porque a volumetria de informação é tão grande atualmente que já não é mais possível fazer esse trabalho manualmente.

Tecnologias sempre integradas

Tão importante quanto recorrer a tecnologias é saber que elas devem ser consideradas em conjunto. “Se usar a composição correta das tecnologias, você evita quase 100% das ameaças”, diz Ando, da idwall. Uma das soluções mais conhecidas do público para a abertura de contas bancárias e o acesso a elas é a de reconhecimento facial, que costuma ser uma das primeiras camadas de segurança. O processo consiste no uso de algoritmos para capturar movimentos e traços do rosto e compará-los com bases de dados a fim de evitar fraudes a partir de deep fake, técnica que permite usar o rosto de outra pessoa alterado com aplicativos de inteligência artificial.

A validação normalmente acontece em três momentos: na comprovação de identidade por meio de envio de documento ou dispositivo compatível; na análise do comportamento de acordo com o que se sabe sobre aquela pessoa; e na autenticação com base em códigos enviados para celulares ou e-mails que possam ser acessados para confirmar a autenticidade na hora da operação.

Como explica José Oliveira, CTO do Combate à Fraude (Caf), qualquer validação feita pelo usuário pode ser cruzada com dados para a criação de modelos estatísticos capazes de gerar pontuações de confiabilidade de autenticação, os chamados scores. “Por exemplo, eu dou 80% de chance de que esta transação de fato seja real. Com base nisso, você pode tomar uma atitude: score abaixo de 80, pode solicitar um duplo fator de autenticação, como um token enviado para o e-mail que eu conheço ou acesso via reconhecimento facial. A cada fator de autenticação, um novo desafio é criado”, diz.

Para Oliveira, a evolução desse tipo de tecnologia está na chamada biometria comportamental, que possibilita colocar várias camadas de informações para garantir autenticidade de acordo com o contexto da transação. “Às vezes a pessoa está numa região conhecida, com um dispositivo conhecido, mas com comportamento completamente diferente, seja por volume transacional, seja por destino de transferência.” Segundo ele, existem mecanismos que não apenas coletam todas essas informações para melhorar a tomada de decisão como também detectam a forma como o dispositivo está sendo usado, evitando, por exemplo, ataques massivos de bots por meio de celulares conectados o tempo todo na tomada.

A composição de tecnologias para o combate a ataques e fraudes é fundamental, porque a validação de apenas uma ou outra etapa não basta. Especialistas em segurança dizem que é possível burlar a geolocalização durante o acesso e fraudar o reconhecimento facial por meio de máscaras de alta resolução para tentar se passar por alguém — as mais sofisticadas chegam a custar até 2.000 dólares. “Quem ganha o jogo da fraude é quem não só busca as melhores tecnologias mas as orquestra da melhor forma possível para reduzir a fricção”, completa Ando, para quem o mercado está suficientemente avançado em termos de desenvolvimento de tecnologias. Segundo ele, o próximo passo no combate à fraude está no melhor uso dos dados pelas empresas para tomadas de decisões em tempo real.

O impacto econômico do cibercrime

• 10,5 trilhões de dólares de prejuízos globais causados por ataques digitais até 2025

• 130 bilhões de dólares por ano em perdas geradas por fraudes em empresas na América Latina

• 32% das empresas brasileiras registram

• perdas superiores a 10% do Ebitda

• Empresas de capital aberto perdem até 7,5% do valor de mercado após incidentes cibernéticos

Fontes: Cybersecurity Ventures, McKinsey e Harvard Business Review.

:format(webp))